PETRA CIPHER

PETRA CIPHER ist eine DB-Verschlüsselungssoftware, die verschiedenen Gesetzen und

Vorschriften unterliegt, wie dem Datenschutzgesetz und Standards für Maßnahmen zur

Gewährleistung der Stabilität personenbezogener Daten. Diese Dateiverschlüsselungssoftware

ermöglicht die Verschlüsselung von Dateien, um Datenverluste zu verhindern und das Eigentum und

den Markenwert eines Unternehmens zu schützen.

Diese Verschlüsselungssoftware bietet den bestmöglichen Schutz vor unerwarteten Problemen

während der Verschlüsselung und stabile Dienste durch fortschrittliche Technologien wie

Dreisfachverschlüsselter Server und die Verhinderung überlappender Verschlüsselungen.

Relevante Gesetze und Regelkonformität

Hauptfunktionen des Produkts

Sichere Schlüsselgenerierung

und -verwaltung

- Sichere Primärschlüsselgenerierung und die Verschlüsselung von Datenschlüsseln

- Die Schlüsselverwaltung wird durch Festlegen der Schlüsselgültigkeitsdauer gewährleistet

Professionelle Berechtigungskontrolle

und Protokollverwaltung

- Die Anwendung von Berechtigungen unter mehreren Bedingungen wie Datenbankkonten, IP-Adressen oder Systemnamen

- Bietet eine Protokollverwaltung und einen Abfragebildschirm für den Verlauf der Verschlüsslung und Entschlüsselung an

Perfekte Kompatibilität mit der DB-Zugangskontrolle (PETRA)

- Bietet eine integrierte Benutzeroberfläche ermöglicht eine konsistente Verwaltung von DB-Benutzerregeln

- Über die DB-Zugriffskontrolle ist eine Benutzer-IP-basierte Ver-/Entschlüsselung möglich

Die Vermeidung von Anfrage nach Massenentschlüsselung von Daten

- Die Verhinderung von großflächigen Datenlecks durch die Kontrolle der Menge entschlüsselter Daten

Vollständige und teilweise Verschlüsselung in Spalteneinheiten möglich

- Vollständige und teilweise Verschlüsselung in Spalteneinheiten möglich

- Auf Spaltebene wird eine bestimmte Spalte verschlüsselt

Redundanz des Schlüsselverwaltungsservers

und die lokale Verwaltung

- Ein redundanter Schlüsselserver gewährleistet den Service auch bei einem Ausfall eines aktiven Servers

Besonderheiten des Produkts

-

Bietet eine leistungsstarke,

hochfunktionelle API- Die Verwaltung nach der Verschlüsselung wird durch die Bereitstellung einer separaten API für Sitzungseinstellungen und Protokollspeicherung optimiert

-

Unterstützt einen stabilen Aufbau

- Die dreifache Schlüsselverwaltung wird durch einen redundanten Schlüsselserver und lokale Schlüsselverwaltung unterstützt

- Verwendung des Pre-apply-Modus, der bereits von mehreren Kunden geprüft wurde.

-

Die Verknüpfung der Zugriffskontrolle

und der DB-Verschlüsselung- Bietet eine integrierte Benutzeroberfläche ermöglicht eine konsistente Verwaltung von DB-Benutzerregeln

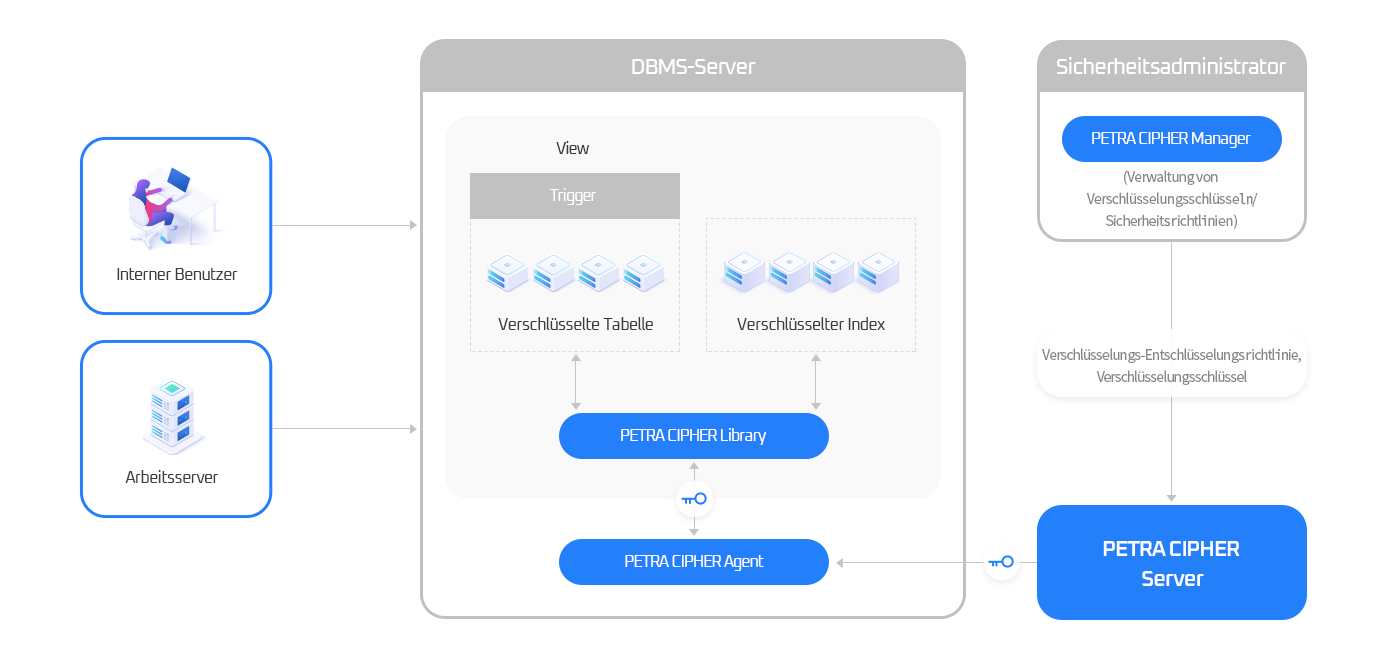

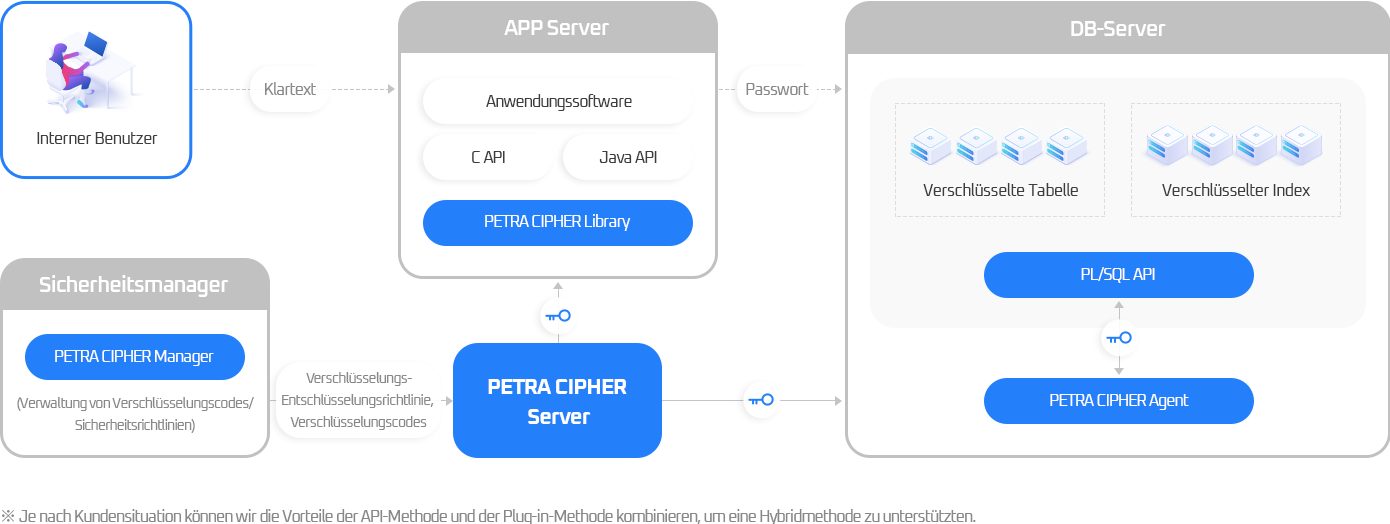

Petra CIPHER Struktur

Plug-In Methode

- Die Installation der Verschlüsselungs- und Entschlüsselungsbibliothek im DB-Server

- Eine Verschlüsselung ist ohne Änderungen an der Applikation möglich

- Minimieren Sie die Logik mit PL/SQL und nutzen Sie C-basierte Funktionen für maximale Leistung

API방식

- Die Installation der Verschlüsselungs- und Entschlüsselungsbibliothek im Anwendungsserver

- Eine Vielzahl von APIs wie Java, C, JAVA, PL/SQ: sind in Applikationen und Batch-Programmen verfügbar

- Eine Verschlüsselungsmöglichkeit für heterogene DBMS, die nicht von dem DBMS abhängig sind