PETRA

PETRA ist eine DB-Zugriffskontrollsoftware, die sicherheitsrelevante Gesetze und Vorschriften wie das

Datenschutzgesetz, die Electronic Financial Supervisory Regulations, ISMS-P und ITGC einhält und

Daten durch die Kontrolle des Datenbankzugriffs und der SQL-Ausführungsrechte sichert.

Durch die Analyse von SQL in Objekteinheiten bietet diese Software Verwaltungskomfort

und Sicherheit durch Multi-Faktor-Authentifizierung und Verknüpfung mit externen Systemen wie ESM,

OTP und LDAP, etc. Durch die Aufzeichnung werden Fehler unterdrücken und die Verantwortlichkeit

im Falle von Datenlecks oder Offenlegung sichergestellt.

Relevante Gesetze und Regelkonformität

Hauptfunktionen des Produkts

Eine Datenbankzugriffskontrolle basieren auf verschiedenen Netzwerkattributen

- Die Steuerung verschiedener Zugriffsumgebungen wie PETRA ID, IP, DB-Accounts und Zugriffsprogramme

- Mehrstufige Authentifizierung (MFA)

wie OTP und SMS

Eine umfassende Berechtigungskontrolle über das Benutzerverhalten

- Die Kontrolle von Berechtigungen nach dem SQL-Typ

- Die Berechtigungskontrolle in Objekteinheiten

(Tabelle, Spalte). - Unterstützung für die Steuerung von Mustereinheiten

Verschiedene Prüfprotokolle für die Zugriffe und Aktionen der Benutzer

- Verarbeitet Sitzungsinformationen im DBMS und protokolliert die in jeder Sitzung ausgeführten SQL-Informationen nach der Reihenfolge.

- Die Datenabfrage und der Wert der Bind-Variablen werden gespeichert.

Alarm·Bericht·Überwachung

- Alarmfunktion bei Sicherheitsbeschädigungen

- Die Bereitstellung unterschiedlicher Arten von Berichten wie Anmeldung, SQL-Ausführung und SQL-Blockierung etc.

- Suchfunktion für verschiedene Bedingungen

Sichere Protokollverwaltung

- Protokolle können auf dem PC des Administrators als Daten gespeichert werden.

- Unterstützung für die Speicherung separater Logs auf dem Integration Server

- Die Funktion zur Fälschung von Zugriffsprotokollen und zur Löschung/Ändern von Sicherheitsüberwachungsprotokolle.

Die Segmentierung von Sicherheitsmaßnahmen

- Durch die zertifikatbasierte Anmeldeverwaltung und Berechtigungsverwaltung des Administrators wird

die Sicherheit erhöht - Bereitstellung von Protokollen über den

Arbeitsverlauf des Administrators

Besonderheiten des Produkts

-

Zentrale Verwaltung der Zugriffsrichtlinien und Protokolle

- Komfortable Verwaltung der zentralen Sicherheitsrichtlinien über den

Master-Server - Zieldatenbanken können flexibel hinzugefügt und erweitert werden

- Eine konsistente Bereitstellung und Verwaltung von Richtlinien für alle Zutrittskontrollprodukte

- Komfortable Verwaltung der zentralen Sicherheitsrichtlinien über den

-

Es gibt keine Umgehungsoption

der Maskierung- Maskierung basierend auf

SQL-Manipulation - Schutz vor der Offenlegung durch Modulation der Daten durch unbefugte interne Benutzer

- Maskierung basierend auf

-

Einfaches Backup/Wiederherstellung und Verwaltung

- Das Backup/Wiederherstellung mit einem selbst entwickelten speicherbasierten dedizierten Repository ist einfach

- Schnelle Verarbeitung großer Protokolle

- Verfügt über erweitertes SQL, sodass nur bestimmte Partitionen abgefragt werden können

-

Beispiele für Verbindungen

mit externen Systemen- Implementierung der Datenverknüpfung mit dem softwareeigenen DBMS durch Bereitstellung einer REST-API zur Softwareverknüpfung

- Verschiedene Anwendungsgebiete wie Personalinformationen, OTP, SMS, etc.

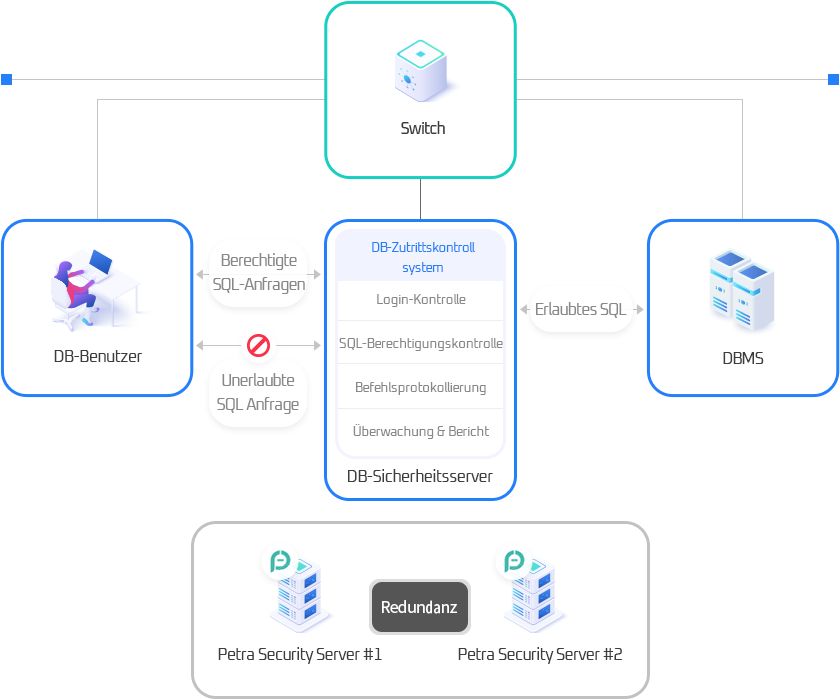

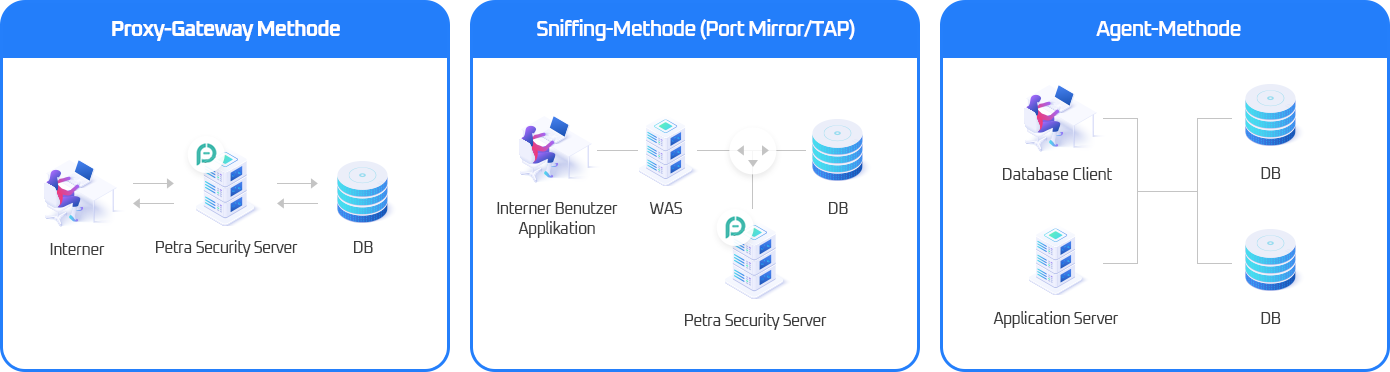

Petra Struktur

Datenzugriffe werden ohne Belastung des Systems durchgeführt

- Die DB-Vorsicherheit wird durch die DB-Zugriffsprotokollierung ohne Belastung in Echtzeit umgesetzt

- Die Benutzeroberfläche ist intuitiv und komfortabel zu bedienen

Vielfältige Konfigurationsmethoden

- Gateway-, Sniffing-, Agent- und Hybridsysteme zur Konfiguration der Zugriffskontrolle verschiedener DBMS

- Unterstützung für die Anpassung von Konfigurationen an die interne Arbeitsumgebung

- Eine Verschlüsselungsmöglichkeit für heterogene DBMS, die nicht von dem DBMS abhängig sind